5 Mythen zu Zero Trust – was wirklich zählt!

Zero Trust ist nur eine Modeerscheinung, ist sowieso nur etwas für Grossunternehmen, es ist zu aufwändig in der Umsetzung … – in den vergangenen Jahren haben sich zahlreiche Mythen rund um das Thema Zero Trust verbreitet. Es wird Zeit, mit den fünf häufigsten Missverständnissen aufzuräumen.

Als universeller Gegenentwurf zum Konzept des nach aussen geschützten Netzwerks, bedingt Zero Trust, dass jeder Service oder jede Ressource explizit authentifiziert und validiert werden muss. In der Studie zu Zero Trust von der Cloud Security Alliance (CSA) aus dem Jahr 2022, geben etwa 80 Prozent der Führungskräfte diesem Thema eine „mittlere“ bzw. „hohe“ Priorität für Ihr Unternehmen. Neben dem Widerstand gegen Veränderungen und dem Fehlen einer formalen Strategie, nannten die meisten den Mangel an Wissen und Erfahrung zu Zero Trust – womit wir mit diesem Blog aktive Mithilfe leisten und mit den Mythen rund um Zero Trust aufräumen werden.

Quelle: (CISO Perspectives and Progress in Deploying Zero Trust | CSA (cloudsecurityalliance.org)

Mythos 1: Zero Trust ist ein IT Thema

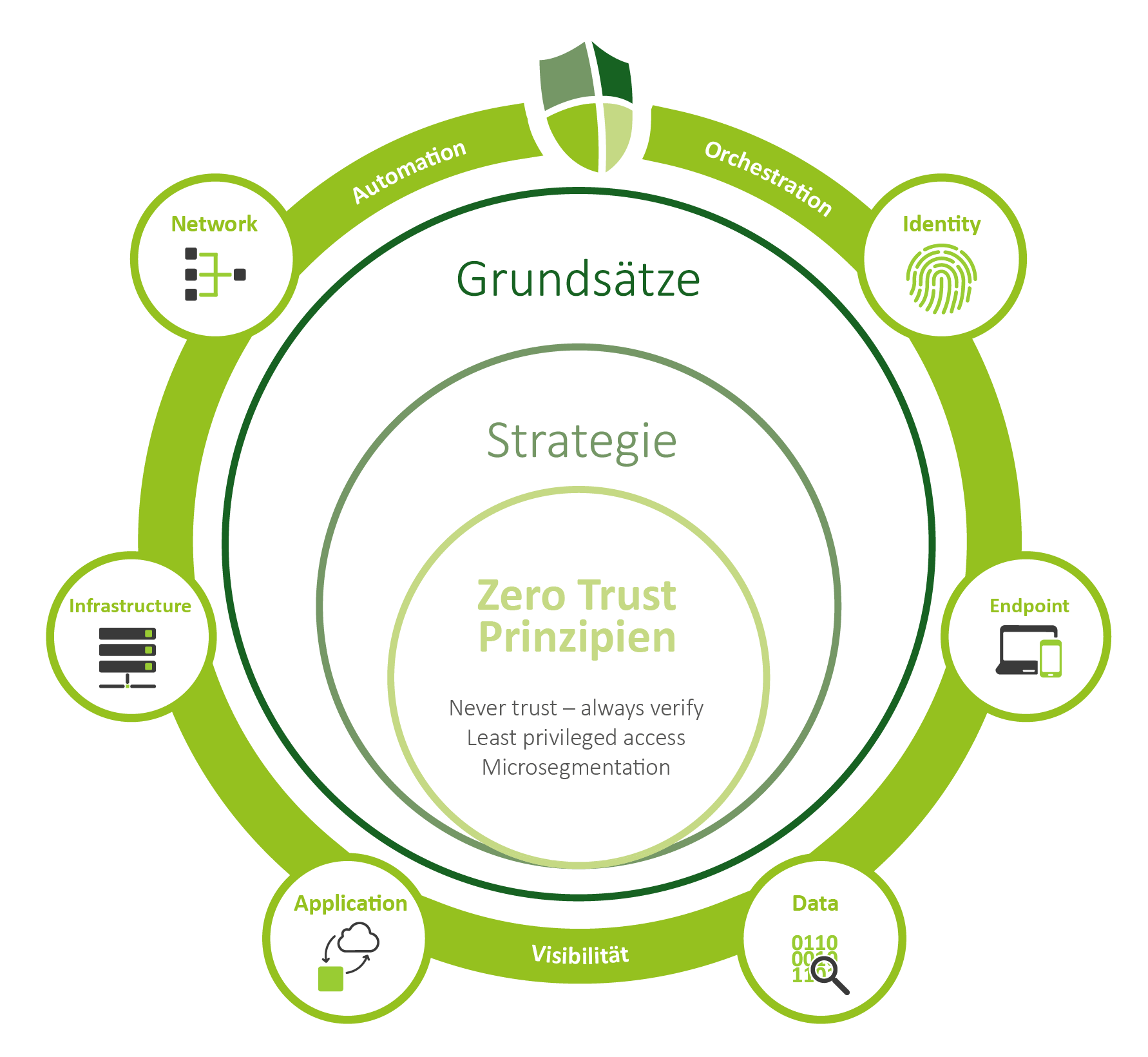

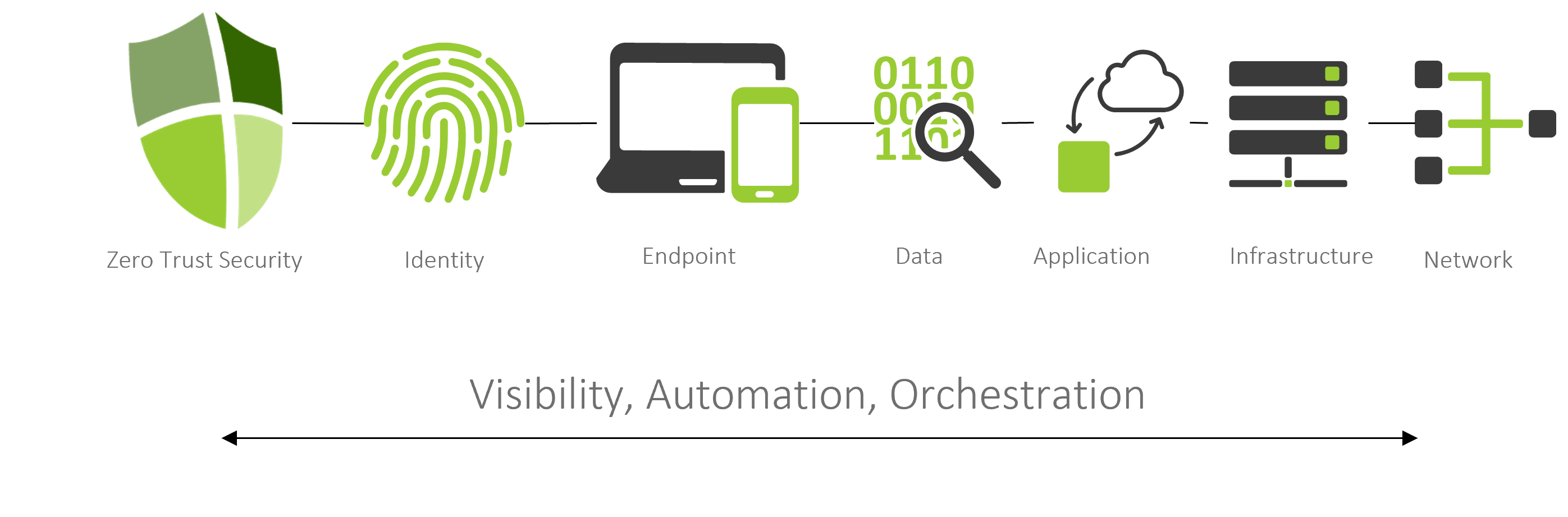

Zero Trust ist ein Leitkonzept das auf dem Grundsatz «Never Trust, Always Verify» beruht. Der traditionelle Perimeter mit dem Rechenzentrum als Mittelpunkt wird zunehmend durch Cloud Dienstleitungen abgelöst und neue Software as a Service Lösungen integriert. Um dies sicher zu betreiben, benötigt es neue Ansätze.

Zero Trust kann nicht als einzelne Software gekauft und als fertig Lösung implementiert werden. Geschäftsübergreifend muss strategisch entschieden werden, wie mit Risiken umgegangen werden soll und welche Regeln bzw. Methoden die Basis für die zu implementierenden Systeme bilden. Es gibt Hersteller welche dabei helfen, dies mit Ihren Tools zu unterstützen. Da alle IT-Bereiche involviert sind, geht es vielmehr darum, eine ganzheitliche Sichtbarkeit und Sicherheit zu erlangen, Systeme zu konsolidieren bzw. untereinander intelligent anzubinden.

Wir beraten Sie gerne zu den Vorteilen von Zero Trust > Security Consulting – Cybersecurity für Ihr Unternehmen – Awareness

Mythos 2: Zero Trust ist zu umfangreich

Das Konzept lässt sich skalierbar von KMU bis zu Grossunternehmen entlang Ihren Anforderungen anpassen. Die eingesetzten Technologien wie die Cloud oder IoT sind die gleichen und der Wert Ihrer Assest ebenso wichtig.

Gerne werden auch kleinere Unternehmen ins Visier genommen, weil deren Sicherheitsvorkehrungen nicht so umfassend sind, die Schadensauswirkung aber genauso erheblich sein kann. Für Angreifer macht die Art der erbeuteten Daten keinen Unterschied.

Grundsätzlich muss keine „Big Bang“-Umsetzung erfolgen, besser ist eine kontinuierliche Implementierung. Als Quick-Wins können einzelne wichtige businesskritische Services umgestellt werden, und weitere sukzessive integriert werden. QuickWins könnten sein: Einführung MFA für wichtige Zugriffe, Vereinheitlichung aller Logins über einen zentralen Identitätsanbieter, Umfassende Geräteverwaltung aller Endgeräte mit Zugriff auf Geschäftsressourcen uvm.

Mythos 3: Bei Zero Trust geht es nur um Netzwerkverbindungen

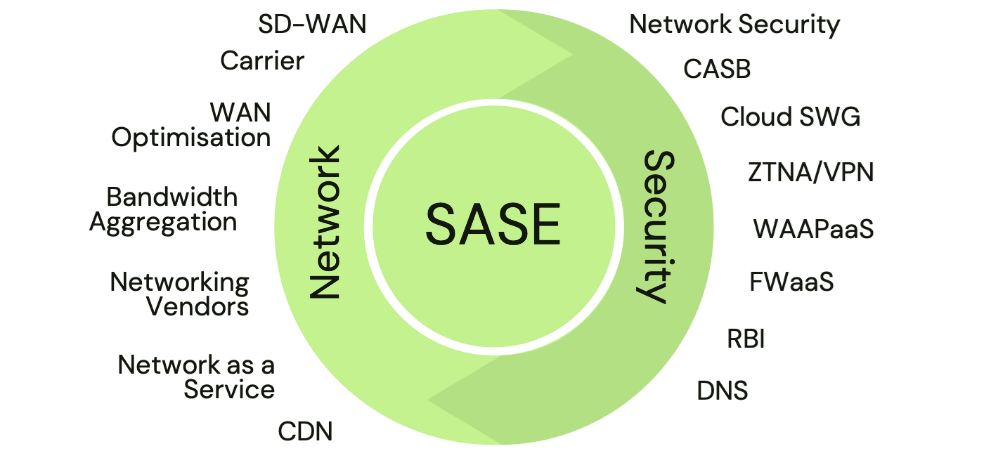

Verwaltete Geräte benötigen einen sicheren Zugang, aber ZTNA beschreibt als Model nur einen Teil eines Zero Trust Konzept. Nicht berücksichtigt wird oft der Zugang von privaten Geräten oder via öffentlichen Browsern. Auch hier muss die Sicherheit der Verbindung und die Verhinderung des Datenabflusses (Data Loss Prevention) zum Beispiel mit Remote Browser Isolation forciert werden.

Ganzheitlich betrachtet, erfüllt „Secure Access Service Edge“ viele der mit Zero Trust einher gehenden Anforderungen, in dem das Netzwerk und die Sicherheit zwischen allen Endpunkte miteinander verschmelzen. Damit kann SASE einen wichtigen Baustein für Ihre Zero Trust Strategie und Konsolidierung Ihrer IT-Infrastruktur darstellen.

SASE mit Cato Networks von Inseya: Cato SASE Cloud – Fernzugriff Absichern – Einfach und Ganzheitlich

Mythos 4: Zero Trust zu kompliziert für Benutzer

Wenn Sicherheit eingeführt wird, muss die Produktivität und das Benutzererlebnis nicht leiden. Gelingt es, beides miteinander zu vereinen, können Sie das Aufkommen von Schatten IT vorbeugen.

Der Zero Trust Ansatz sollte mit Awareness Trainings bis zum Mitarbeiter getragen und im Unternehmen als Kultur gelebt werden.

Darüber hinaus bieten passwortlose Technologien die beste Sicherheit und höchste Usability. Damit machen Sie Passwort-Phishing unwirksam, da es keine Passwörter mehr gibt.

Mythos 5: MFA ist Zero Trust

Wenn eine Multi Faktor Authentifizierung implementiert ist, kann nichts mehr passieren. Falsch, wie der kürzlich erfolgreiche Angriff auf Uber gezeigt hat.

Uber: Uber breach: Hacker got in with ‹MFA fatigue› attack – Protocol

Die Identität ist der neue Perimeter. Daher muss diese geschützt und mehrfach verifiziert werden. Aber auch hier wurden die grössten Identitätsanbieter Microsoft und Okta das Opfer von erfolgreichen Angriffen.

Microsoft und Okta: Microsoft und Okta: Hacker-Gruppe Lapsus$ hat offenbar erneut zugeschlagen | heise online

All dies reicht alleine nicht aus. Es muss auch das Gerät, deren Status, die Applikation und der Standort zur richtigen Entscheidungsfindung herangezogen und kontinuierlich geprüft werden.

Der Schutz der Geräte ist unabdingbar für alle Plattformen > Endpoint Security – SentinelOne, Zimperium.

Was heisst dies nun?

Damit konnten wir die gängigsten Mythen und Missverständnisse rund um Zero Trust erläutern und den Weg für eine sicherere Zukunft freiräumen.

Egal an welchem Reifegrad Sie sich zu Zero Trust befinden, das Wichtige ist grundsätzlich das Anfangen. Definieren Sie Ihre schützenswerten „Kronjuwelen“, wo werden Daten verarbeitet, wer greift wann darauf zu und formulieren Sie eine einheitliche Strategie für Ihr Unternehmen. Wenn auch nur in kleinen Schritten, können wichtige Services zuerst eingebunden und sukzessive erweitert werden.

Sprechen Sie uns an, telefonisch oder via E-Mail, oder holen sich weiteres Wissen in unseren Zero Trust Know-How Guide oder wir kommen zu Ihnen und gehen direkt individuell auf Ihre Bedürfnisse ein.